N° 110

19 Mai 2022

|

|

CYBER ACTUALITÉS DE LA SEMAINE

CYBER-CONSEIL

Un malware désigne du code informatique malicieux qui peut être dangereux pour les systèmes informatiques...

Plus d'informations dans notre article

CYBERDOSSIER

L'indice mondial de cybersécurité (GCI) permet de mesurer l'engagement des pays en cybersécurité.

Découvrez l'indice de développement de cybersécurité de l'Égypte.

CYBER-ACTU

Le livre Les Fondamentaux de la gestion de crise cyber est disponible depuis le 3 mai aux éditions Ellipses. Le livre traite la crise d’origine cyber de manière aussi didactique, pratique et accessible à destination des spécialistes comme des néophytes

Plus d'informations dans notre article

BONNES PRATIQUES CYBER

La navigation sur Internet peut porter atteinte à la vie privée.

Découvrez comment et pourquoi faire attention à son historique web.

CYBER-ACTU

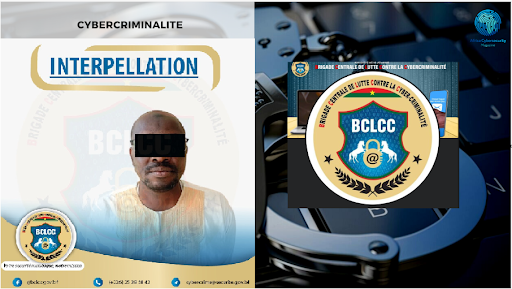

La BCLCC vient d'interpeller l'auteur de la série de fake news qui avait défrayée la chronique sur les réseaux sociaux.

Découvrez le récit de cette enquête dans notre article

CYBER-ACTU

La 2è édition de l'ONUDC Cybercrime Africa Digital Forensics challenge CTF est là ! La participation est limitée aux résidents d'Afrique uniquement. Inscrivez-vous du 16 au 26 mai 2022 ! Plus d'informations dans notre article

CYBER AGENDA

CYBER ÉVÉNEMENT

SIT Forum 2022 : le rendez-vous des décideurs africains de la cybersécurité. Pour cette année 2022, Africa CyberSecurity Mag est Partenaire Média Officiel de l'événement qui se déroule du 17 au 31 Mai 2022.

LES ALERTES ET VULNÉRABILITÉS DE LA SEMAINE

La vulnérabilité libellée CVE-2022-1388 est une vulnérabilité de contournement d’authentification dans le produit BIG-IP de F5 qui serait dû à l’API du composant iControlRest servant pour l’authentification.

Plus d'informations dans notre article

Une vulnérabilité a été découverte dans OpenLDAP. Elle permet à un attaquant de provoquer une exécution de code arbitraire à distance.

Plus d'informations dans notre article

Une vulnérabilité a été découverte dans VMware Spring Cloud Gateway. Elle permet à un attaquant de forger une requête malveillante spécialement conçue afin de provoquer une exécution de code arbitraire à distance.

Une vulnérabilité a été découverte dans la base de données H2. Cette vulnérabilité permet à un attaquant de provoquer une exécution de code arbitraire à distance s'il a la capacité de soumettre une donnée à une application qui utilise la bibliothèque log4j pour journaliser l'évènement

|

|

|

|

Africa Cybersecurity Mag

Cyber-Sécurité | Cyber-Défense | Cyber-Stratégie | Cyber-Juridiction

Site web : www.cybersecuritymag.africa

Vous ne souhaitez plus recevoir nos emails ? Vous pouvez vous désinscrire ici