7 façons dont les pirates exploitent la panique du coronavirus

Dans nos précédents articles, vous avez peut-être déjà lu diverses campagnes vous avertissant sur la manière dont les pirates capitalisent sur la pandémie de coronavirus en cours pour tenter d'infecter vos ordinateurs et appareils mobiles avec des logiciels malveillants ou vous escroquer.

Malheureusement, dans une certaine mesure, cela fonctionne, et c'est parce que la surface d'attaque change et s'étend rapidement, car de nombreuses organisations passent au numérique sans trop de préparation, s'exposant à davantage de menaces potentielles.

La plupart des cyberattaques récentes exploitent principalement les craintes entourant l'épidémie de COVID-19 - alimentées par la désinformation et les fausses nouvelles - pour distribuer des logiciels malveillants via les applications Google Play, des liens et des pièces jointes malveillants et exécuter des attaques de rançongiciels.

Ici, nous avons examiné quelques-unes des nombreuses menaces qui prennent de l'ampleur dans l'espace numérique, alimentées par des leurres sur le thème des coronavirus que les cybercriminels utilisent à des fins d'espionnage et de gain commercial.

Menaces numériques sur le thème des coronavirus

"Chaque pays dans le monde a connu au moins une attaque sur le thème COVID-19", a déclaré Rob Lefferts, vice-président de Microsoft 365 Security. Ces attaques, cependant, représentent moins de 2% de toutes les attaques analysées quotidiennement par Microsoft.

"Nos données montrent que ces menaces sur le thème de COVID-19 sont des rechapes d'attaques existantes qui ont été légèrement modifiées pour être liées à cette pandémie", a ajouté Lefferts. "Cela signifie que nous assistons à un changement de leurres, et non à une augmentation des attaques."

1 - Malware mobile

Check Point Research a découvert au moins 16 applications mobiles différentes, qui prétendaient offrir des informations liées à l'épidémie, mais contenaient à la place des logiciels malveillants, y compris des logiciels publicitaires (Hiddad) et des chevaux de Troie banquiers (Cerberus), qui ont volé les informations personnelles des utilisateurs ou généré des revenus frauduleux grâce à la prime. taux de services.

"Les acteurs qualifiés de la menace exploitent les préoccupations des gens concernant le coronavirus pour propager des logiciels malveillants mobiles, y compris les chevaux de Troie d'accès à distance mobile (MRAT), les chevaux de Troie de banquiers et les numéroteurs premium, via des applications qui prétendent offrir des informations et de l'aide aux utilisateurs sur le coronavirus", Check Point Research a déclaré dans un rapport.

2 - Phishing par e-mail

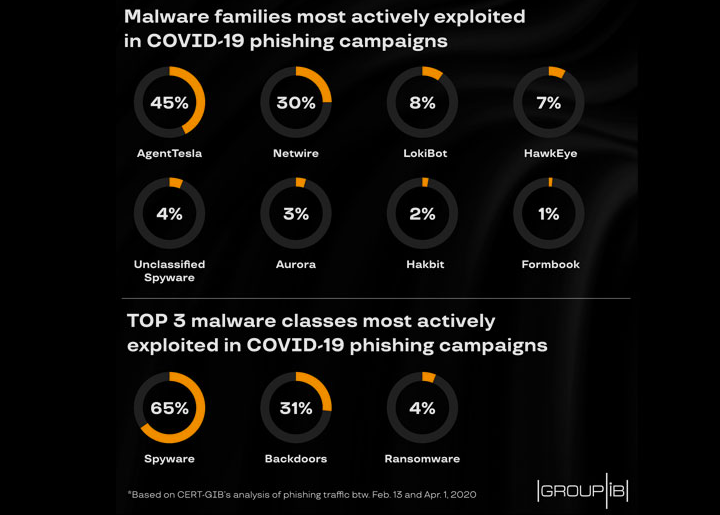

Dans un rapport publié, la firme de cybersécurité Group-IB affirme avoir découvert que la plupart des e-mails de phishing liés à COVID-19 étaient fournis avec AgentTesla (45%), NetWire (30%) et LokiBot (8%) intégrés en pièces jointes, permettant ainsi à l'attaquant de voler des données personnelles et financières.

Les courriels, qui ont été envoyés entre le 13 février et le 1er avril 2020, se sont fait passer pour des avis de santé de l'Organisation mondiale de la santé, de l'UNICEF et d'autres agences et sociétés internationales telles que Maersk, Pekos Valves et CISCO.

3 - Logiciels malveillants à prix réduit

Les recherches de Group-IB ont également trouvé plus de 500 messages sur des forums clandestins où les utilisateurs proposaient des remises sur les coronavirus et des codes promotionnels sur les DDoS, le spam et d'autres services malveillants.

Cela est cohérent avec les conclusions antérieures de Check Point Research selon lesquelles les pirates informatiques faisaient la promotion de leurs outils d'exploitation sur le darknet avec «COVID19» ou «coronavirus» comme codes de réduction.

4 - Phishing par SMS

La US Cybersecurity and Infrastructure Security Agency (CISA) et le National Cyber Security Center (NCSC) du Royaume-Uni ont également publié un avis conjoint sur les faux SMS provenant d'expéditeurs tels que "COVID" et "UKGOV" qui contiennent un lien vers des sites de phishing.

"En plus des SMS, les canaux possibles incluent WhatsApp et d'autres services de messagerie", a averti CISA.

5 - Masques faciaux et désinfectants pour les mains

Europol a récemment arrêté un homme de 39 ans originaire de Singapour pour avoir prétendument tenté de blanchir de l'argent généré par une escroquerie professionnelle par courrier électronique (BEC) en se présentant comme une entreprise légitime qui annonçait la livraison rapide de masques chirurgicaux FFP2 et de désinfectants pour les mains.

Une société pharmaceutique anonyme, basée en Europe, a été victime d'une fraude sur 6,64 millions d'euros après que les articles n'aient jamais été livrés, et le fournisseur est devenu incontournable. Europol avait précédemment saisi 13 millions d'euros de drogues potentiellement dangereuses dans le cadre d'une opération de trafic de médicaments contrefaits.

6 - Logiciel malveillant

Alors que beaucoup de personnes travaillent de plus en plus à partir de plateformes de communication à domicile et en ligne telles que Zoom et Microsoft Teams, les acteurs de la menace envoient des e-mails de phishing contenant des fichiers malveillants avec des noms tels que "zoom-us-zoom_###########.exe" et "microsoft-teams_V#mu#D_##########.exe"dans le but d'inciter les gens à télécharger des logiciels malveillants sur leurs appareils.

7- Attaques de ransomware

L'Organisation internationale de police criminelle (Interpol) a averti les pays membres que les cybercriminels tentaient de cibler les principaux hôpitaux et autres institutions en première ligne de la lutte contre le COVID-19 avec des ransomwares.

"Les cybercriminels utilisent des ransomwares pour garder les hôpitaux et les services médicaux en otage numériquement, les empêchant d'accéder aux fichiers et systèmes vitaux jusqu'à ce qu'une rançon soit payée", a déclaré Interpol.

Protégez-vous contre les menaces de coronavirus en ligne

"Les pirates ajustent constamment leurs tactiques pour tirer parti de nouvelles situations, et la pandémie de COVID-19 ne fait pas exception", a déclaré CISA.

"Les pirates utilisent l'appétit élevé pour les informations liées à COVID-19 comme une opportunité de livrer des logiciels malveillants et des ransomwares, et de voler les informations d'identification des utilisateurs. Les individus et les organisations doivent rester vigilants."

Le NCSC a fourni des conseils sur les éléments à surveiller lors de l'ouverture d'e-mails et de SMS sur le thème des coronavirus contenant des liens vers de tels sites Web.

En général, évitez de cliquer sur des liens dans des e-mails non sollicités et méfiez-vous des pièces jointes, et ne rendez pas les réunions publiques et assurez-vous qu'elles sont protégées par des mots de passe pour empêcher le piratage de la visioconférence.

Une liste en cours d'exécution des sites Web malveillants et des adresses e-mail peut être consultée ici. Pour plus de conseils sur la façon de vous protéger contre les menaces liées à COVID-19, vous pouvez lire l'avis de CISA.

Source : The Hacker News