Microsoft corrige l'un des bogues les plus graves jamais signalés à l'entreprise : l'attaque Zerologon

Le mois dernier, Microsoft a corrigé l'un des bogues les plus graves jamais signalés à l'entreprise, un problème qui pourrait être utilisé de manière abusive pour prendre facilement le contrôle des serveurs Windows fonctionnant en tant que contrôleurs de domaine dans les réseaux d'entreprise. Il s'agit de l'attaque Zerologon qui permet aux pirates de prendre le contrôle des réseaux d'entreprise.

Le bogue a été corrigé dans le Patch Tuesday d'août 2020 sous l'identifiant CVE-2020-1472. Il a été décrit comme une élévation de privilèges dans Netlogon, le protocole qui authentifie les utilisateurs par rapport aux contrôleurs de domaine.

La vulnérabilité a reçu la cote de gravité maximale de 10, mais les détails n'ont jamais été rendus publics, ce qui signifie que les utilisateurs et les administrateurs informatiques n'ont jamais su à quel point le problème était dangereux.

PRENDRE UN CONTRÔLEUR DE DOMAINE AVEC ZÉRO CARACTÈRE

Mais dans un article posté récemment, l'équipe de Secura B.V., une société de sécurité néerlandaise, a finalement levé le voile sur ce mystérieux bug et publié un rapport technique décrivant plus en détail la CVE-2020-1472.

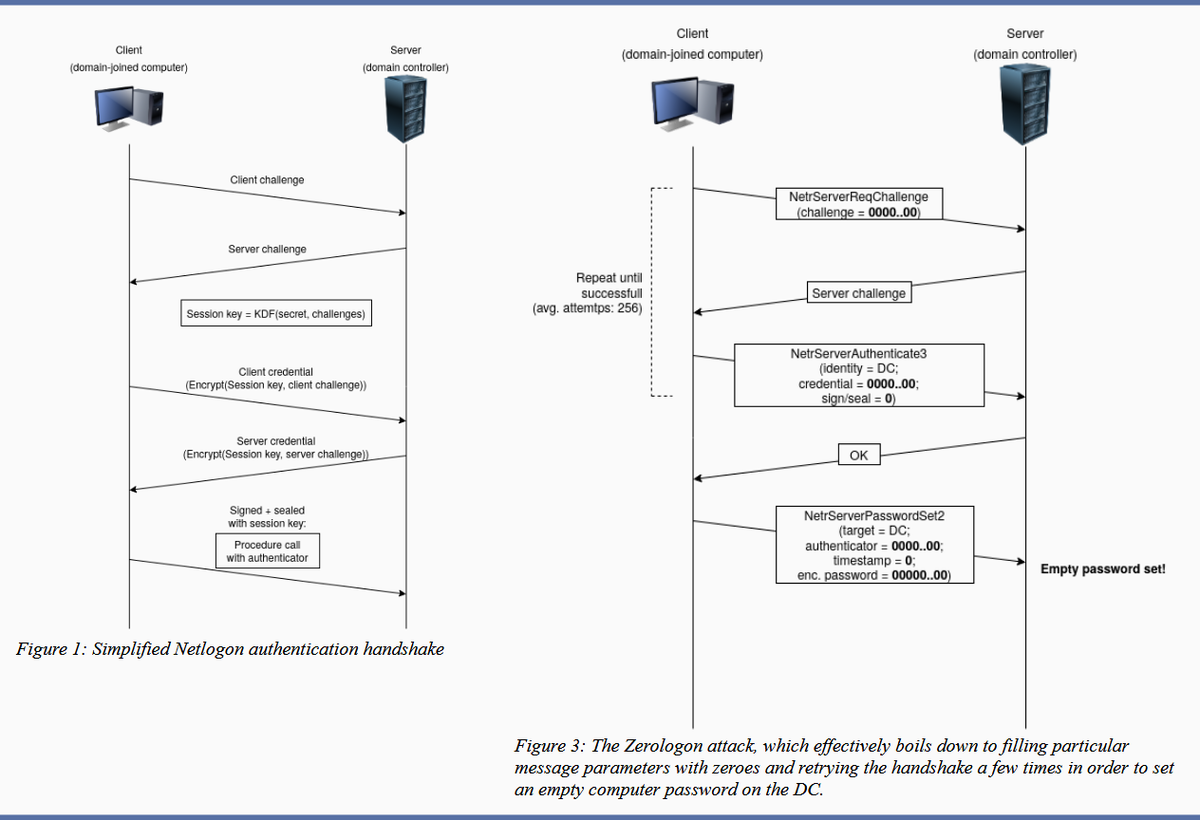

Et selon le rapport, le bogue est vraiment digne de son score de gravité CVSSv3 10/10. Selon les experts de Secura, le bogue, qu'ils ont nommé Zerologon, tire parti d'un algorithme cryptographique faible utilisé dans le processus d'authentification Netlogon.

Ce bogue permet à un attaquant de manipuler les procédures d'authentification Netlogon et:

- usurper l'identité de n'importe quel ordinateur sur un réseau lors de la tentative d'authentification auprès du contrôleur de domaine

- désactiver les fonctionnalités de sécurité dans le processus d'authentification Netlogon

- modifier le mot de passe d'un ordinateur sur l'Active Directory du contrôleur de domaine (une base de données de tous les ordinateurs joints à un domaine et leurs mots de passe)

L'essentiel, et la raison pour laquelle le bogue a été nommé Zerologon, est que l'attaque est effectuée en ajoutant zéro caractère dans certains paramètres d'authentification Netlogon (voir le graphique ci-dessous, en anglais).

L'attaque entière est très rapide et peut durer jusqu'à trois secondes au maximum. De plus, il n'y a aucune limite à la façon dont un attaquant peut utiliser l'attaque Zerologon. Par exemple, l'attaquant pourrait également se faire passer pour le contrôleur de domaine lui-même et changer son mot de passe, permettant au pirate de prendre en charge l'ensemble du réseau d'entreprise.

REPRENDRE UN RÉSEAU D'ENTREPRISE EN TROIS SECONDES

Il existe des limites à la manière dont une attaque Zerologon peut être utilisée. Pour commencer, il ne peut pas être utilisé pour prendre en charge des serveurs Windows hors du réseau. Un attaquant a d'abord besoin d'un accès au réseau.

Cependant, lorsque cette condition est remplie, la partie est littéralement terminée pour l'entreprise attaquée.

"Cette attaque a un impact énorme", a déclaré l'équipe Secura. "Il permet essentiellement à tout attaquant sur le réseau local (comme un initié malveillant ou quelqu'un qui a simplement branché un appareil sur un port réseau sur site) de compromettre complètement le domaine Windows."

En outre, ce bogue est également une aubaine pour les gangs de malwares et de ransomwares, qui dépendent souvent de l'infection d'un ordinateur dans le réseau d'une entreprise, puis de sa propagation à plusieurs autres. Avec Zerologon, cette tâche a été considérablement simplifiée.

PATCHES DISPONIBLES ET PLUS À VENIR

Mais la mise à jour de Zerologon n'a pas été une tâche facile pour Microsoft, car l'entreprise a dû modifier la façon dont des milliards d'appareils se connectent aux réseaux d'entreprise, perturbant ainsi les opérations d'innombrables entreprises.

Ce processus de correction est prévu pour se dérouler en deux phases. Le premier a eu lieu le mois dernier, lorsque Microsoft a publié un correctif temporaire pour l'attaque Zerologon.

Ce correctif temporaire rendait les fonctionnalités de sécurité Netlogon (que Zerologon désactivait) obligatoires pour toutes les authentifications Netlogon, rompant ainsi efficacement les attaques Zerologon.

Néanmoins, un correctif plus complet est prévu pour février 2021, au cas où les attaquants trouveraient un moyen de contourner les correctifs d'août. Malheureusement, Microsoft prévoit que ce dernier correctif finira par interrompre l'authentification sur certains appareils. Quelques détails sur ce deuxième patch ont été décrits ici.

Les attaques utilisant Zerologon sont une vraie menace, principalement en raison de la gravité du bogue, de son impact important et des avantages pour les attaquants.

Secura n'a pas publié de code de preuve de concept pour une attaque armée de Zerologon, mais la société s'attend à ce que ceux-ci finissent par faire surface après la diffusion de son rapport en ligne aujourd'hui.

En attendant, la société a publié un script Python à la place, un script qui peut indiquer aux administrateurs si leur contrôleur de domaine a été correctement corrigé.