Сybermenaces en 2022 : le rapport annuel de Doctor Web

Doctor Web, l'éditeur russe des solutions Dr.Web, conçoit et développe des logiciels antivirus, mais surveille également de près les tendances en matière de sécurité de l'information dans le monde. Chaque mois, le site Web de la société publie des aperçus de l'activité virale ciblant et touchant les ordinateurs et les appareils mobiles Android. Chaque année, l’éditeur publie un rapport annuel revenant sur les événements de cybersécurité majeurs ayant été analysés dans son Laboratoire.

Vous trouverez ci-dessous une analyse de l'évolution des cybermenaces pour 2022.

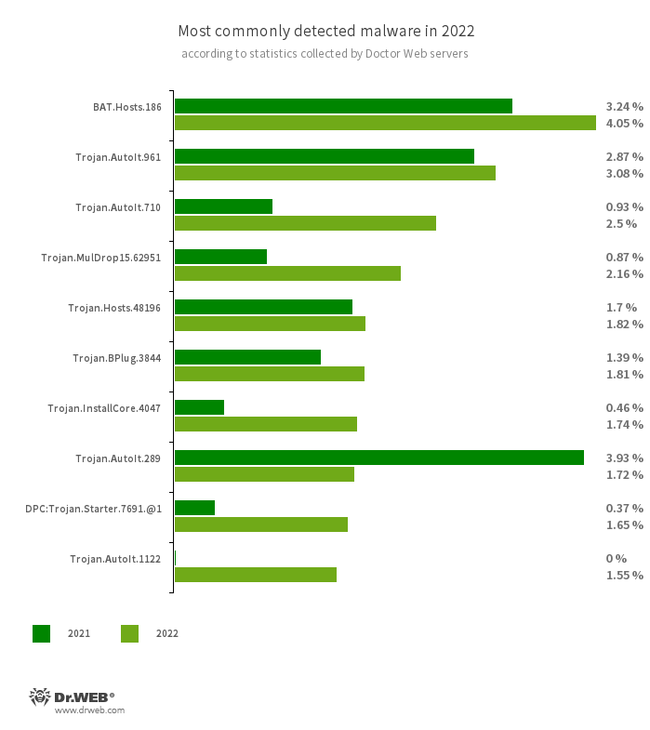

Le nombre de menaces détectées ne cesse de croître d'année en année. L'analyse des statistiques récoltées par l'antivirus Dr.Web en 2022 montre une croissance du nombre total de menaces détectées de 121,6% par rapport à l'année 2021. Le nombre de menaces uniques a diminué, lui, de 24,84%. Le plus souvent, les utilisateurs ont été attaqués par des chevaux de Troie, que les attaquants utilisent avec d'autres menaces pour rendre difficile la détection de ces dernières.

Le programme malveillant le plus répandu en 2022 est BAT.Hosts.186 (les noms sont donnés conformément à la classification Dr.Web). Il s’agit d’un script malveillant écrit dans le langage de l'interpréteur de commandes Windows. Il modifie le fichier hosts en y ajoutant une liste spécifique de domaines.

En 2022, le trafic de messagerie contenait le plus souvent des logiciels malveillants exploitant les vulnérabilités des documents MS Office, ainsi que toutes sortes de scripts malveillants. De plus, les cybercriminels ont activement distribué des e-mails frauduleux avec des documents de phishing en PDF et HTML. Il s’agissait de faux formulaires de saisie de données d'authentification qui imitaient les procédures d'authentification de sites populaires. Les représentants de la famille JS.Inject, une famille de scripts malveillants écrits en JavaScript, ont été particulièrement actifs. Ils intègrent un script malveillant au code HTML des pages web.

Quant aux encodeurs-ransomwares, en 2022, le laboratoire de Doctor Web a reçu presque 3% de demandes en plus par rapport à 2021. Le ransomware le plus courant en 2022 était Trojan.Encoder.26996, également connu sous le nom de STOP Ransomware.

Au printemps 2022, Doctor Web a publié une étude sur une attaque APT contre une entreprise de télécommunications au Kazakhstan. Nos experts ont découvert que le groupe de hackers Calypso APT était à l'origine de l'attaque. Les attaquants ont utilisé un large éventail d'outils malveillants, mais les principaux étaient les portes dérobées Backdoor.PlugX.93 et BackDoor.Whitebird.30, ainsi que les utilitaires Fast Reverse Proxy (FRP) et RemCom. La cible principale des cybercriminels était les serveurs de messagerie des entreprises asiatiques sur lesquelles le logiciel Microsoft Exchange était installé. Cependant, des entreprises d'un certain nombre d'autres pays, tels que l'Égypte, l'Italie, les États-Unis et le Canada, ont également été victimes de cette attaque APT.

Au cours de l'année, nos analystes ont identifié simultanément plusieurs attaques de logiciels malveillants sur la plateforme Linux. En septembre, les cybercriminels ont tenté d'infecter un certain nombre d'ordinateurs avec un miner. Et au mois de décembre, un cheval de Troie qui représentait une porte dérobée exploitant les vulnérabilités de nombreuses versions obsolètes de plugins pour le CMS WordPress a été détecté. Ce malware piratait les sites basés sur cet outil.

Les analystes de Doctor Web ont noté une forte activité des escrocs en ligne, avec l'apparition de nombreuses ressources Internet de phishing et de fausses ressources. Faux sites de banques, de boutiques en ligne, de sociétés pétrolières et gazières, de transports et d'autres sociétés bien connues ont pullulé sur la toile. De plus, ils adaptaient habilement leurs activités illégales aux événements qui se déroulaient dans le monde.

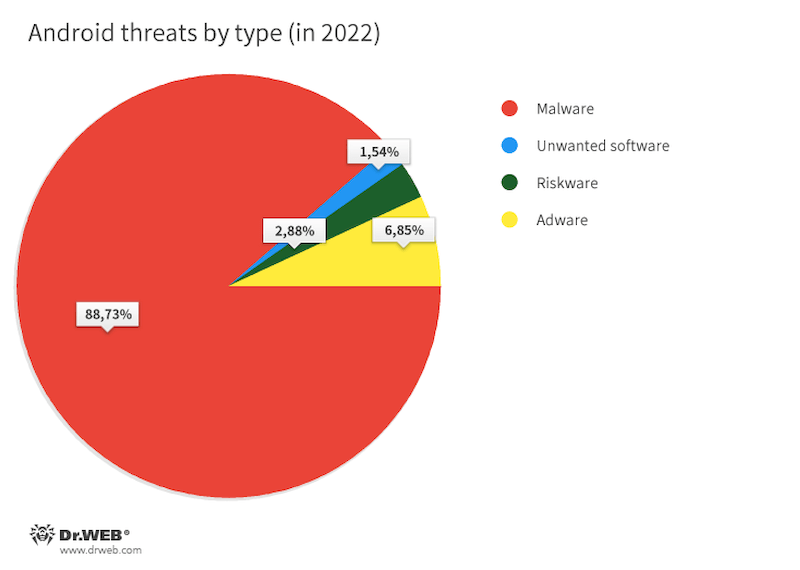

L'année dernière s'est avérée mouvementée en termes de menaces ciblant les appareils mobiles Android. Les chevaux de Troie publicitaires et les logiciels publicitaires sont restés les logiciels malveillants les plus répandus en 2022. Dans le même temps, selon les statistiques de détection, le Trojan Android.Spy.4498 et ses nouvelles modifications étaient très actifs sur les appareils. Les pirates intègrent ce Trojan à des versions non officielles de WhatsApp. Ce cheval de Troie est non seulement capable d'intercepter le contenu des notifications d'autres programmes, mais peut également télécharger et proposer d'installer d'autres logiciels, et en plus, afficher des fenêtres avec un contenu spécifié. Ainsi, le vecteur d'attaques utilisant ce malware est assez large - il inclut la propagation d'autres menaces et le phishing.

L'activité des chevaux de Troie bancaires mobiles a diminué, mais ils constituent toujours une menace réelle (de nouvelles familles et de nouvelles variantes apparaissent). Les Trojans bancaires Android ciblant l'Asie de l'Est et du Sud-Est ont pris de l'envergure. Par exemple, les utilisateurs chinois ont rencontré le cheval de Troie Android.Banker.480.origin, le Trojan Android.BankBot.907.origin a menacé les propriétaires d'appareils Android du Japon, tandis qu’Android.BankBot.761.origin et Android.BankBot.930.origin ont menacé les utilisateurs de Corée du Sud. De plus, diverses modifications de la famille MoqHao étaient extrêmement actives (par exemple, Android.Banker.5063, Android.Banker.521.origin et Android.Banker.487.origin), dont la géographie des attaques couvrait de nombreux pays.

En octobre, nos experts ont trouvé les chevaux de Troie bancaires Android.Banker.5097 et Android.Banker.5098 ciblant les utilisateurs malaisiens d'Android. Ils étaient distribués sous le couvert d'applications mobiles pour les boutiques en ligne et offraient une variété de produits à prix réduits. Lorsque les victimes tentaient de payer la commande, ils devaient entrer les identifiants de leurs comptes bancaires en ligne qui étaient transférés aux malfaiteurs.

En 2022, les faux programmes Android.FakeApp ont également été actifs. Ces chevaux de Troie sont capables de télécharger toutes sortes de sites frauduleux, dont le sujet varie selon la région. Ainsi, nos experts ont identifié un certain nombre de ces contrefaçons qui ont été distribuées sous le couvert de programmes de recherche d’emploi. En fait, ces applis chargeaient des sites Web avec des emplois fictifs, adaptant la langue des sites en fonction de la région. Des chevaux de Troie et des portes dérobées directement intégrés aux firmwares de certains modèles économiques de Smartphone ont été repérés. Dans une moindre mesure, iOS a également été la cible d’attaques cette année, notamment via des malwares liés aux cryptomonnaies.

Résultats 2022 et prévisions pour 2023

Les analyses effectuées en 2022 montrent que le modèle MaaS (Malware as a Service) prend de l’ampleur et que cette tendance devrait continuer à se développer en 2023.

Ce modèle permet l’émergence de milliers de logiciels dits « publicitaires ».Certains sont inoffensifs techniquement, mais ils inondent le « marché » de la cybercriminalité et les Smartphones via des applis, générant des revenus très importants pour leurs développeurs. De même, ce modèle permet la commercialisation de nombreux Chevaux de Troie bancaires. Autant d’outils malveillants qui font montre d’une grande rentabilité. Le modèle MaaS pourrait évoluer vers une « sectorisation » et des fusions, voyant le marché des malwares divisé en plusieurs grands fournisseurs.

La fraude en ligne restera un problème majeur en 2023. Les attaquants sont très inventifs et exploitent largement les nouveaux besoins et les nouvelles tendances issus des contextes sociaux et politiques des différentes régions du monde.

Les produits antivirus Dr.Web répondent aux besoins actuels des entreprises et des institutions publiques en matière de sécurité informatique. Dr.Web est reconnu comme un antivirus fiable pour la protection des réseaux à toponymie complexe ainsi que pour les entités ayant des exigences de sécurité numérique de haut niveau.