Du démantèlement à la renaissance : Le groupe de hackers lockbit insaisissable ?

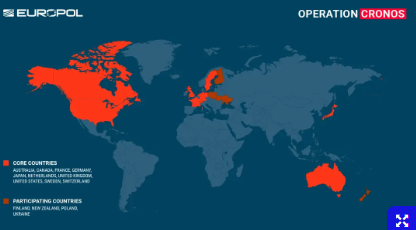

L’infrastructure du groupe de cybercriminels LockBit a été annoncée comme démantelée le mardi 20 février 2024 lors d’une opération de police internationale, ont annoncé les autorités de plusieurs pays. Selon Malwarebytes, LockBit est identifié comme le ransomware le plus prolifique et potentiellement le plus dangereux à l'échelle mondiale, générant des dommages financiers estimés en milliards d'euros. Cette opération internationale découle d'une enquête dirigée par la National Crime Agency(NCA) du Royaume-Uni au sein de la taskforce internationale baptisée « Opération Cronos ». La NCA, après avoir infiltré le réseau du groupe, a pris le contrôle des services de LockBit, compromettant la totalité de leur entreprise criminelle. Cette opération, qui s’est déroulée sur plusieurs mois, a abouti à la compromission de la principale plateforme de LockBit et d'autres infrastructures critiques liées à leurs activités criminelles. Cela a conduit au démantèlement de 34 serveurs répartis aux Pays-Bas, en Allemagne, en Finlande, en France, en Suisse, en Australie, aux États-Unis et au Royaume-Uni.

Ainsi, la National Crime Agency du Royaume-Uni a désormais pris le contrôle de l'infrastructure technique qui permet à tous les éléments du service LockBit de fonctionner, ainsi que de son site de fuite sur le dark web, qui hébergeait les données volées aux victimes lors d'attaques de ransomware. Selon la NCA britannique, plus de 200 comptes de cryptomonnaies liés au groupe ont été gelés, et les enquêteurs ont obtenu plus de 1 000 clés servant à décrypter les données afin de pouvoir les restituer à leurs propriétaires. "Ce site est à présent sous contrôle des forces de l'ordre", indique un message sur un site de LockBit, précisant que la NCA britannique a pris la main sur le site, en coopération avec le FBI américain et les agences de plusieurs pays.

L'expertise mondiale de la National Crime Agency a porté un coup dur aux personnes à l'origine de la souche de ransomware la plus prolifique au monde. « Les criminels qui dirigent LockBit sont sophistiqués et hautement organisés, mais ils n’ont pas pu échapper aux forces de l’ordre britanniques et à nos partenaires internationaux. Le Royaume-Uni a gravement perturbé ses sinistres ambitions et nous continuerons à nous attaquer aux groupes criminels qui ciblent nos entreprises et nos institutions », a fait savoir le Ministre de l'Intérieur Britannique, James Cleverly.

À propos de Lockbit

Existant depuis, 2019, LockBit est présenté comme l’un des logiciels malveillants les plus actifs au monde, ayant fait plus de 2 500 victimes dans le monde. Au cours de son existence, ses hackers ont pu cibler les infrastructures critiques et les grands groupes industriels, avec des demandes de rançon allant de 5 à 70 millions d’euros. LockBit était très attractif pour les pirates, car tous les outils nécessaires étaient mis à disposition. Il s’agit des outils permettant d’infecter le réseau informatique des victimes pour voler leurs données et crypter leurs fichiers. Une rançon était ensuite exigée en cryptomonnaies pour décrypter et récupérer les données, sous peine de publication des données des victimes.

En novembre 2022, les États-Unis avaient affirmé que le rançongiciel LockBit était le "plus actif et plus destructeur des variants dans le monde". Rien qu'aux États-Unis, le groupe a mené plus de 1 700 attaques depuis 2020 pour près de 91 millions de dollars de rançons au total, selon une agence américaine. Contrairement à d'autres groupes, LockBit est devenu une véritable entreprise, vendant ses services à d'autres pirates en échange d'un pourcentage. En France, LockBit a été impliqué dans plus de 200 attaques, selon le parquet de Paris, par exemple contre l'hôpital de Corbeil-Essonnes (Essonne) en octobre 2022 pour réclamer un million de dollars de rançon, contre La Poste Mobile en juillet de la même année, ou encore contre le groupe Voyageurs du monde en juin 2023.

Il faut rappeler qu’après avoir pris le contrôle de LockBit, tous les pays ayant mené l’opération ont également mis en place une enquête de chasse à l’homme. Avec cette enquête, les organisations de polices des pays respectifs entendent pouvoir mettre aux arrêts tout le réseau derrière ce redoutable ransomware. Un ransomware qui, pendant plusieurs années, a fait chanter l’écosystème numérique mondial à travers des cyberattaques aussi sophistiquées que régulières. Parlant des cyberattaques, l’Afrique n’est pas restée en marge des cibles de LockBit. Ainsi, des organisations, des institutions financières, et plusieurs autres organismes dans plusieurs pays du continent ont payé le prix des cyberattaques.

Quelques attaques de Lockbit en Afrique

- En 2022, l’Agence pour la Sécurité de la Navigation Aérienne en Afrique et à Madagascar (ASECNA) a été victime de piratage par LockBit. Celui-ci a ainsi demandé une somme de 25 000 dollars pour empêcher la publication de ses données dans le Dakweb.

- Gulf Agency Company Egypt (GAC), le leader du transport maritime et logistique en Égypte, a été victime d'une cyberattaque provenant du groupe cybercriminel LockBit en juillet 2023. Celui-ci détenait 452 Go de données du groupe GAC Egypt. Le groupe LockBit a même accompagné son message d'une mise en garde explicite : “Changer de négociateur”.

- La banque sud-africaine Bankseta a également été épinglée par Lockbit. Le groupe avait volé 50 Go de données et réclamait une rançon de 220 000$.

- L'Agence chargée des chantiers routiers au Sénégal, l'Ageroute, a fait l'objet d'une cyberattaque en novembre 2023. Le responsable de cette intrusion n’était autre que le groupe cybercriminel LockBit.

Locbit de retour quelques jours après ?

Quelques jours après l'annonce du démantèlement de son infrastructure, Lockbit refait surface sur le darkweb en annonçant avoir restauré ses serveurs et disposer de nouveaux domaines Tor. Dans un texte publié sur le dark web à la première personne, l'un des hackers du groupe Lockbit explique que le FBI aurait lancé l'opération en raison du vol d'informations sensibles par Lockbit concernant Donald Trump. Selon ses dires, le FBI aurait pris cette décision pour prévenir la divulgation de données provenant de https://fultoncountyga.gov/. Les documents volés contiennent des informations significatives, notamment des affaires judiciaires liées à Donald Trump, susceptibles d'avoir des répercussions sur les prochaines élections américaines, justifiant ainsi cette action immédiate.

De plus, Lockbit annonce son intention d'accentuer ses attaques contre les sites gouvernementaux américains à l'avenir. « …aucun FBI avec ses assistants ne peut m'effrayer et m'arrêter, la stabilité du service est garantie par des années de travail continu », a-t-il affirmé dans son message.

Par conséquent, il n'est pas exclu que des cyberattaques ciblées soient lancées contre les 11 pays ayant participé au démantèlement de Lockbit, en commençant particulièrement par les États-Unis, le Royaume-Uni ou la France.

Sources: National Crime Agency (NCA) Message de Lockbit sur le Darkweb. The Verge